iPAS AI應用規劃師 考試重點

L23401 數據隱私、安全與合規

主題分類

1

數據隱私基本原則

2

數據安全基礎

3

法規遵循與合規性

4

AI治理與數據治理

5

風險管理(隱私/安全)

6

隱私增強技術 (PETs)

7

安全最佳實踐

8

事件應對與稽核

#1

★★★★★

數據隱私 (Data Privacy) - 核心定義

核心概念

數據隱私 關注的是個人對其個人資訊的控制權利,以及組織在收集、處理、儲存和分享個人數據時應遵守的規範與義務。其核心在於保護個人身份不被濫用或未經授權的揭露。 (參考 L11203, L23401)

#2

★★★★

個人資料 (Personal Data / Personally Identifiable Information, PII) 的定義

核心概念

指任何可以直接或間接識別特定個人的資訊。例如姓名、身分證號碼、電子郵件地址、電話號碼、位置數據、線上識別碼 (IP 地址、Cookie ID)、生物特徵數據、醫療記錄等。理解其範圍是隱私保護的基礎。

#3

★★★★★

隱私保護原則:目的限制 (Purpose Limitation)

原則說明

組織收集個人資料應基於特定、明確且合法的目的,並且不得以與原始目的不符的方式進一步處理這些資料。若要用於新目的,通常需要取得新的同意或有法律依據。

#4

★★★★★

隱私保護原則:資料最小化 (Data Minimization)

原則說明

組織應僅收集與達成特定目的相關且必要的個人資料。避免收集過多、不相關或非必要的數據,以降低隱私風險。

#5

★★★★

隱私保護原則:儲存限制 (Storage Limitation)

原則說明

個人資料的保存期限不應超過達成其收集目的所需的時間。一旦目的達成或不再需要,應將資料刪除或進行匿名化處理。

#6

★★★★

隱私保護原則:告知同意 (Informed Consent)

原則說明

在收集個人資料前,應清楚告知當事人資料收集的目的、範圍、處理方式、保存期限、當事人權利等資訊,並取得其自願、具體、知情的同意(除非有其他法律依據)。

#7

★★★★

隱私保護原則:當事人權利 (Data Subject Rights)

權利內容

個人通常擁有對其資料的權利,包括:查詢或請求閱覽、請求製給複製本、請求補充或更正、請求停止收集、處理或利用、請求刪除(被遺忘權)、資料可攜權等(具體權利依適用法規而定)。

#8

★★★★★

數據安全 (Data Security) - 核心定義

核心概念

數據安全 指的是採取技術和組織措施,保護數據免於未經授權的存取、使用、揭露、修改、損壞或遺失。其目標是確保數據的機密性、完整性和可用性。 (參考 L11203, K13, L23401)

#9

★★★★★

資訊安全CIA三角 (CIA Triad)

核心要素

CIA三角 是資訊安全的基本模型,包含三個核心要素:

- 機密性 (Confidentiality): 確保只有被授權的人才能存取資訊。

- 完整性 (Integrity): 確保資訊在儲存和傳輸過程中未被未經授權的修改,保持其準確性和可信賴性。

- 可用性 (Availability): 確保被授權的使用者在需要時能夠存取和使用資訊及相關資源。

#10

★★★★

存取控制 (Access Control)

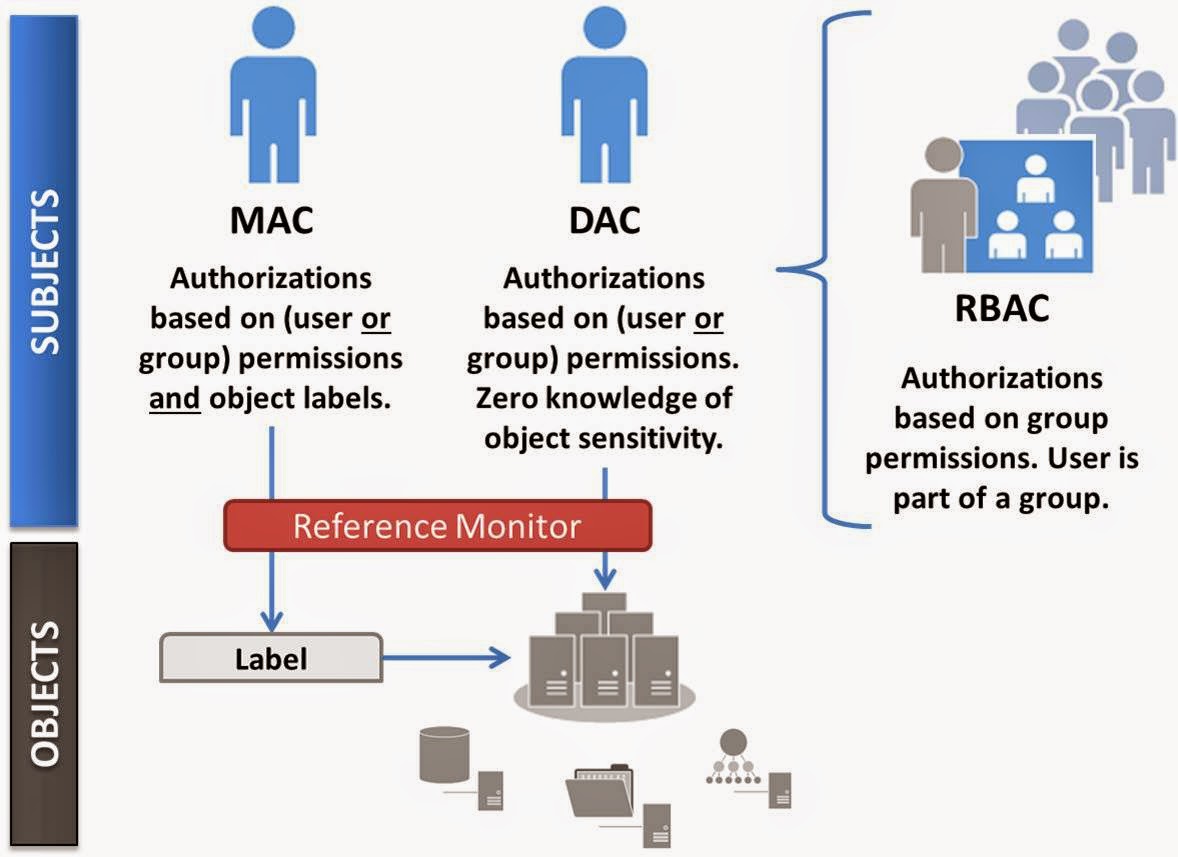

重要措施

存取控制 是限制對資訊系統和數據資源訪問的機制。確保只有經過身份驗證和授權的使用者才能訪問其所需的最小權限資源。常見方法包括基於角色的存取控制 (RBAC)、強制存取控制 (MAC)、自主存取控制 (DAC) 等。樣題 Q28 強調權限控管是 AI 導入時的關鍵考量。

#11

★★★★

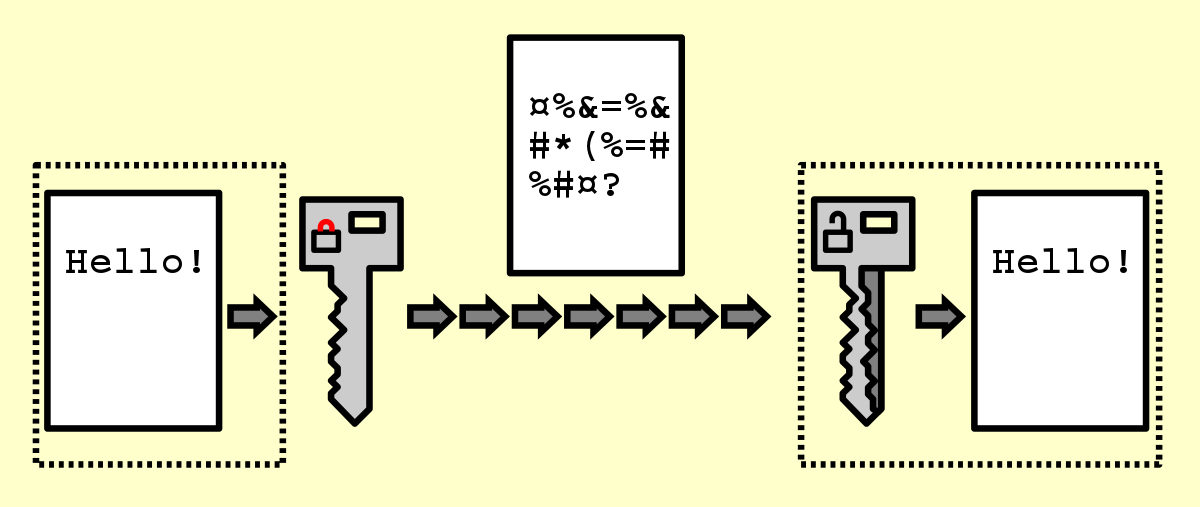

加密 (Encryption)

重要措施

加密 是將數據轉換為無法輕易讀懂的密文形式的過程,只有持有密鑰的人才能解密。它是保護數據機密性的重要手段。應考慮對傳輸中數據 (Data in Transit, 如使用 TLS/SSL) 和靜態數據 (Data at Rest, 如儲存在資料庫或硬碟) 進行加密。

#12

★★★

身份驗證 (Authentication) 與 授權 (Authorization)

概念區分

- 身份驗證:確認使用者是其聲稱的身份的過程(例如,透過密碼、生物辨識、多因素驗證 MFA)。

- 授權:在身份驗證成功後,授予使用者訪問特定資源或執行特定操作的權限。

#13

★★★★★

法規遵循 / 合規性 (Compliance) - 核心定義

核心概念

合規性 指的是組織遵守相關法律、法規、標準和政策的狀態。在數據隱私和安全領域,這意味著組織的數據處理活動必須符合如 GDPR、台灣個資法等法律要求,以及行業標準(如 ISO 27001, PCI DSS)等。 (參考 L23401, K12, K15, 樣題 Q28)

#14

★★★★★

歐盟一般資料保護規範 (GDPR, General Data Protection Regulation)

重要法規

GDPR 是歐盟範圍內關於數據保護和隱私的法規,對全球有廣泛影響。其主要特點包括:

- 嚴格的同意要求。

- 賦予個人廣泛的數據權利(如被遺忘權、資料可攜權)。

- 要求指定資料保護長 (DPO)(特定情況下)。

- 高額罰款。

- 適用範圍廣(處理歐盟居民數據的組織可能都需遵守)。

#15

★★★★★

台灣個人資料保護法 (個資法)

重要法規

台灣主要的數據保護法律,規範公務機關和非公務機關對個人資料的收集、處理及利用。重點包括:

- 告知義務和同意原則。

- 對特種個資(如醫療、基因、性生活、犯罪前科等)的更嚴格保護。

- 當事人權利(查詢、閱覽、複製、補充、更正、停止處理利用、刪除)。

- 要求採取適當安全維護措施。

- 損害賠償責任。

#16

★★★

資料外洩通報義務 (Data Breach Notification)

合規要求

許多數據保護法規(如 GDPR 和台灣個資法)要求組織在發生個人資料外洩事件時,必須在規定的時間內(通常是發現後的特定小時數或天數)向主管機關通報,並在特定情況下通知受影響的個人。未能及時通報可能面臨處罰。

#17

★★★

跨境資料傳輸 (Cross-border Data Transfer) 規範

合規要求

將個人資料傳輸到原始收集國以外的國家或地區時,通常需要滿足特定的法律要求,以確保接收方國家或組織提供足夠水準的資料保護。例如,GDPR 對向歐盟境外的傳輸有嚴格規定(如充分性認定、標準契約條款 SCCs)。台灣個資法也有相關限制。

#18

★★★★★

AI治理 (AI Governance) - 核心定義

核心概念

AI治理 指的是建立一套框架、政策、流程和控制機制,以確保 AI 系統的開發、部署和使用符合法律、倫理、社會價值和組織目標。其範圍涵蓋數據管理、模型開發、風險管理、合規性、公平性、透明度和問責制等方面。 (參考 K10, K15)

#19

★★★★

數據治理 (Data Governance) - 與AI治理的關係

核心概念

數據治理 是對組織內數據資產的可用性、可用性、完整性和安全性進行管理的框架。它為 AI治理 提供了基礎,因為 AI 系統的性能、公平性和合規性高度依賴於其使用的數據品質和管理方式。良好的數據治理有助於確保用於 AI 的數據是準確、完整、一致且符合隱私要求的。

#20

★★★★

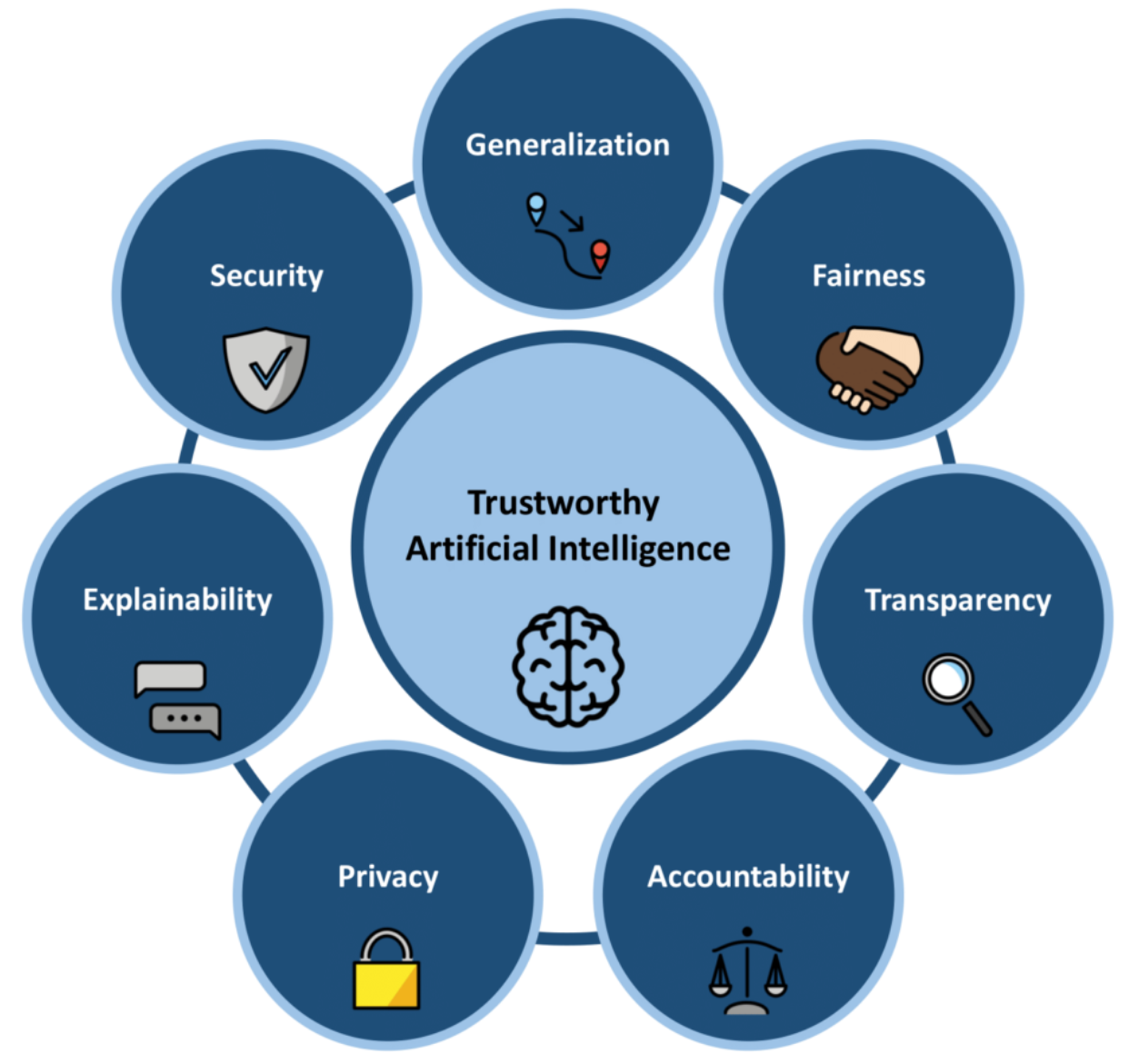

AI倫理原則 (AI Ethics Principles)

重要性

許多組織和政府機構都發布了 AI倫理原則,作為指導 AI 負責任開發和使用的框架。這些原則通常包括公平性、透明度、問責制、可靠性、安全性和隱私保護。理解並應用這些原則是 AI治理 的重要組成部分。 (參考 K10, K15)

#21

★★★

模型生命週期管理 (Model Lifecycle Management)

治理環節

AI治理 需要涵蓋模型的整個生命週期,包括數據準備、模型訓練、驗證、部署、監控和退役。在每個階段都需要考慮隱私、安全、合規和公平性要求,並建立相應的流程和控制。

#22

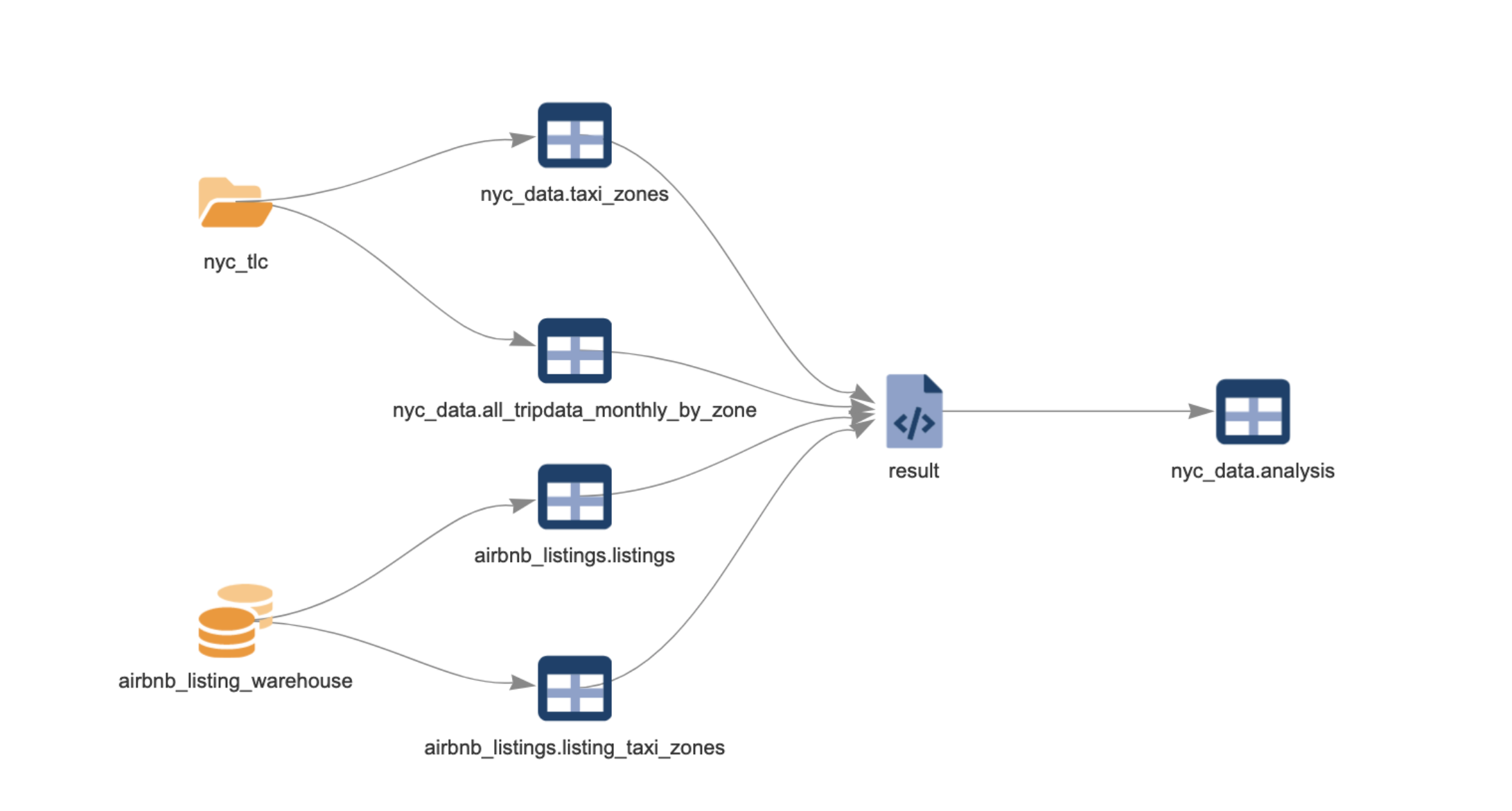

★★★

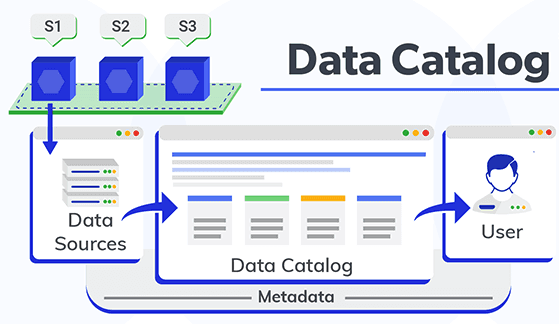

數據目錄 (Data Catalog) 與 數據血緣 (Data Lineage)

治理工具

- 數據目錄:提供組織數據資產的清單和描述,有助於了解數據來源、定義和用途。

- 數據血緣:追蹤數據的來源、轉換過程和流向,有助於確保數據品質、合規性和問題追溯。

#23

★★★★★

風險管理 (Risk Management) 在隱私與安全中的應用

核心流程

風險管理 是一個識別、評估和處理潛在風險(包括數據隱私和安全風險)的系統性過程。基本步驟包括:

- 風險識別 (Risk Identification): 找出可能導致隱私或安全事件的威脅和弱點。

- 風險分析 (Risk Analysis): 評估風險發生的可能性和潛在影響。

- 風險評估 (Risk Evaluation): 判斷風險是否可接受。

- 風險處理 (Risk Treatment): 採取措施來降低、轉移、接受或規避風險。

#24

★★★★

隱私影響評估 (PIA, Privacy Impact Assessment) / 資料保護影響評估 (DPIA, Data Protection Impact Assessment)

風險評估工具

PIA/DPIA 是一種結構化的風險評估工具,用於在啟動新的數據處理活動(特別是高風險活動,如大規模處理敏感數據或使用新技術)之前,識別和評估其對個人隱私可能產生的影響,並規劃緩解措施。GDPR 等法規在特定情況下強制要求進行 DPIA。

#25

★★★★

威脅模型分析 (Threat Modeling)

風險評估工具

威脅模型分析 是一種系統性識別和評估潛在安全威脅的方法。它幫助開發團隊從攻擊者的角度思考,找出系統的潛在弱點、攻擊途徑和可能的安全漏洞,並優先考慮防禦措施。常用於軟體開發和系統設計的安全評估。

#26

★★★

風險處理策略

策略選項

針對已識別和評估的風險,常見的處理策略包括:

- 風險降低/緩解 (Risk Reduction/Mitigation): 採取控制措施來降低風險發生的可能性或影響(如加強安全防護)。

- 風險轉移 (Risk Transfer): 將部分或全部風險轉移給第三方(如購買保險、委外處理 - 參考樣題 Q29)。

- 風險接受 (Risk Acceptance): 了解風險並決定不採取行動(通常適用於低風險或處理成本過高的情況)。

- 風險規避 (Risk Avoidance): 改變計畫或流程以完全避免風險(如決定不收集某類敏感數據)。

#27

★★★

供應商風險管理 (Vendor Risk Management)

重要考量

當依賴第三方供應商(如雲端服務提供者、數據處理商)時,需要評估和管理這些供應商可能帶來的隱私和安全風險。這包括進行盡職調查、簽訂包含數據保護條款的合約、定期審核供應商的安全措施等。樣題 Q29 的委外情境即屬此範疇。

#28

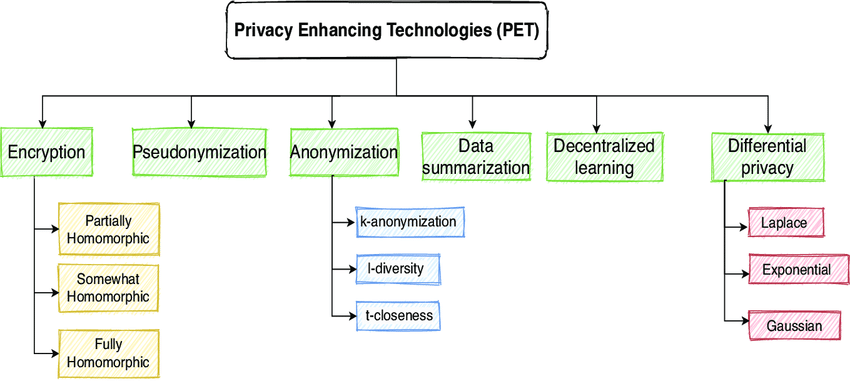

★★★★

隱私增強技術 (PETs, Privacy Enhancing Technologies) - 概觀

核心概念

隱私增強技術 是一系列旨在保護個人隱私的技術方法,它們可以在數據收集、處理或分析過程中最小化個人身份的暴露風險,同時盡可能保持數據的可用性。

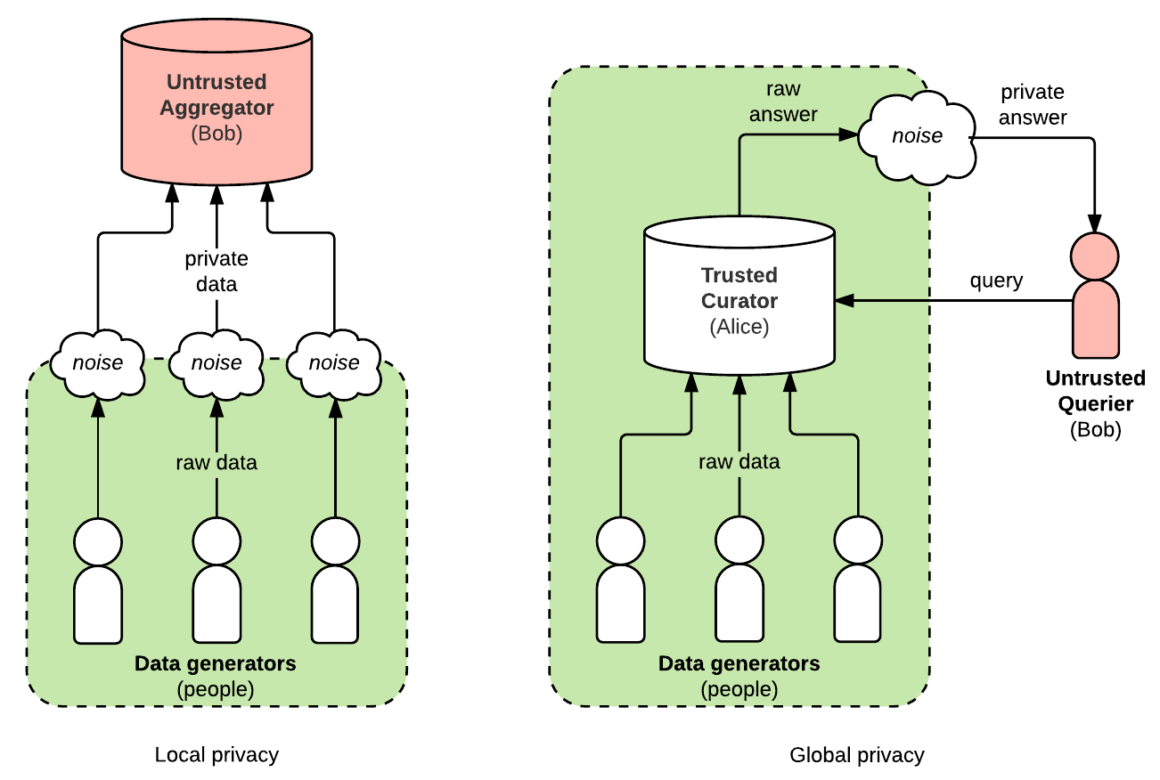

#29

★★★★★

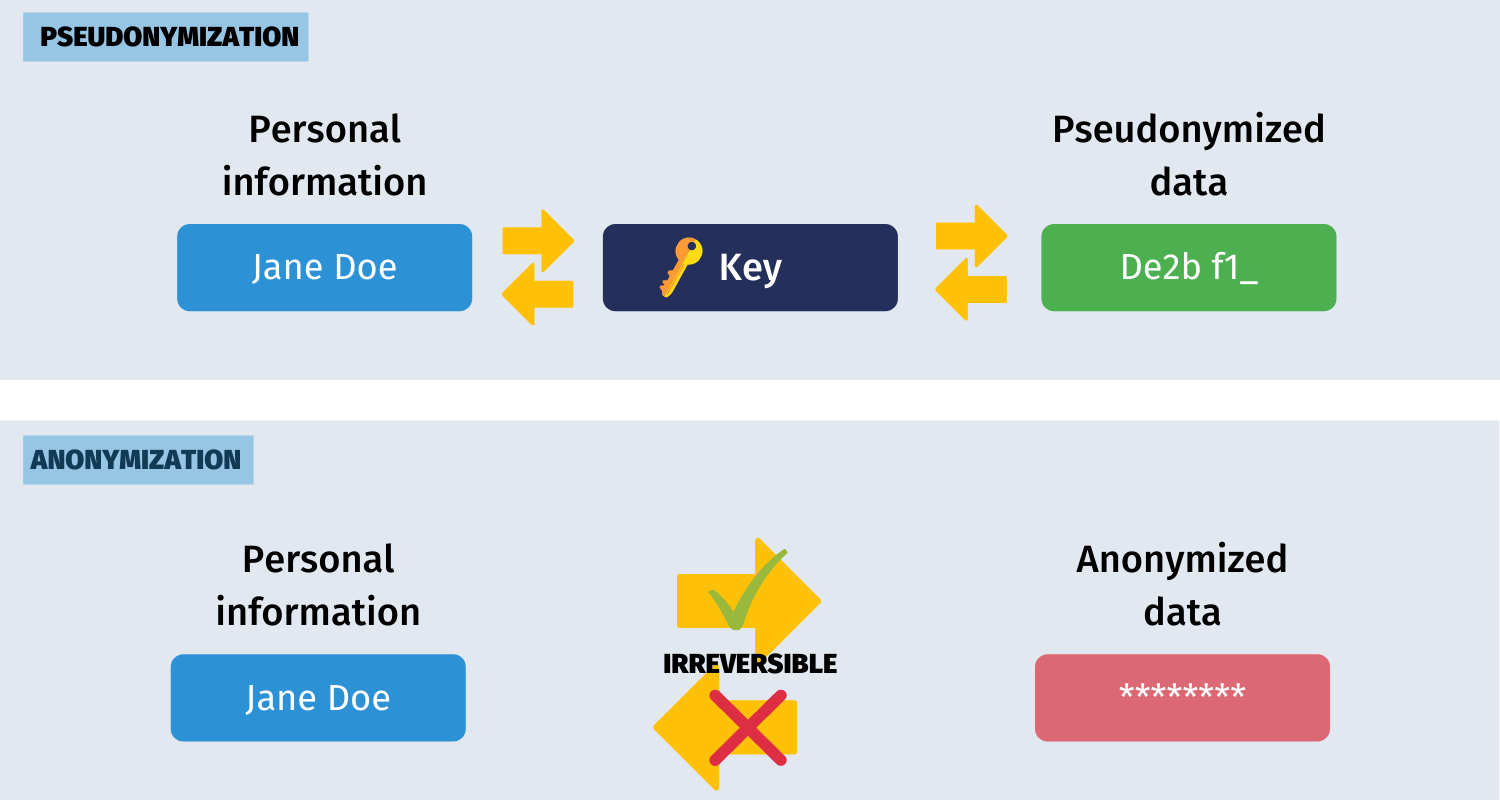

去識別化 (De-identification) - 匿名化 與 假名化

核心技術

去識別化 是移除或修改數據中可識別個人身份資訊的過程。主要方法包括:

- 匿名化 (Anonymization): 不可逆地移除識別資訊,使得數據無法再連結回特定個人。

- 假名化 (Pseudonymization): 使用假名或代碼取代直接識別符,但保留了透過額外資訊(需分開儲存和保護)重新識別個人的可能性。(GDPR 鼓勵使用假名化)

#30

★★★★

差分隱私 (DP, Differential Privacy)

核心技術

差分隱私 是一種數學定義的隱私保護標準,它透過在數據分析或查詢結果中加入隨機雜訊,使得單一筆數據是否存在於數據集中,對最終輸出的影響極小。這可以在發布統計數據或訓練模型時,保護個體隱私。

#31

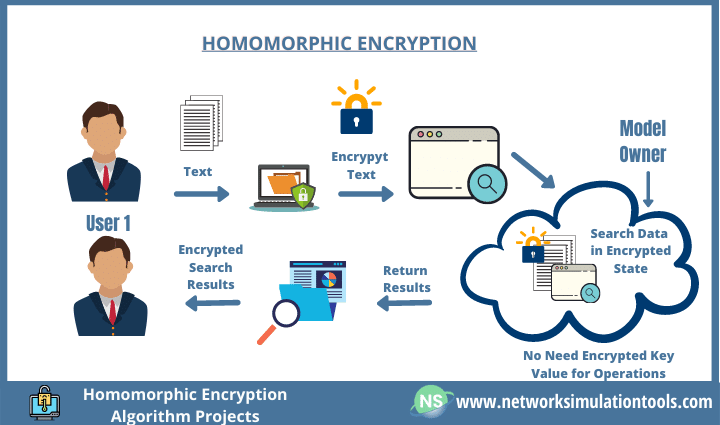

★★★

同態加密 (HE, Homomorphic Encryption)

核心技術

同態加密 允許在加密的數據上直接進行計算(如加法、乘法),而計算結果解密後與在原始數據上計算的結果相同。這使得數據可以在不解密的情況下進行處理(例如,在不信任的雲端環境中),從而保護數據隱私。

#32

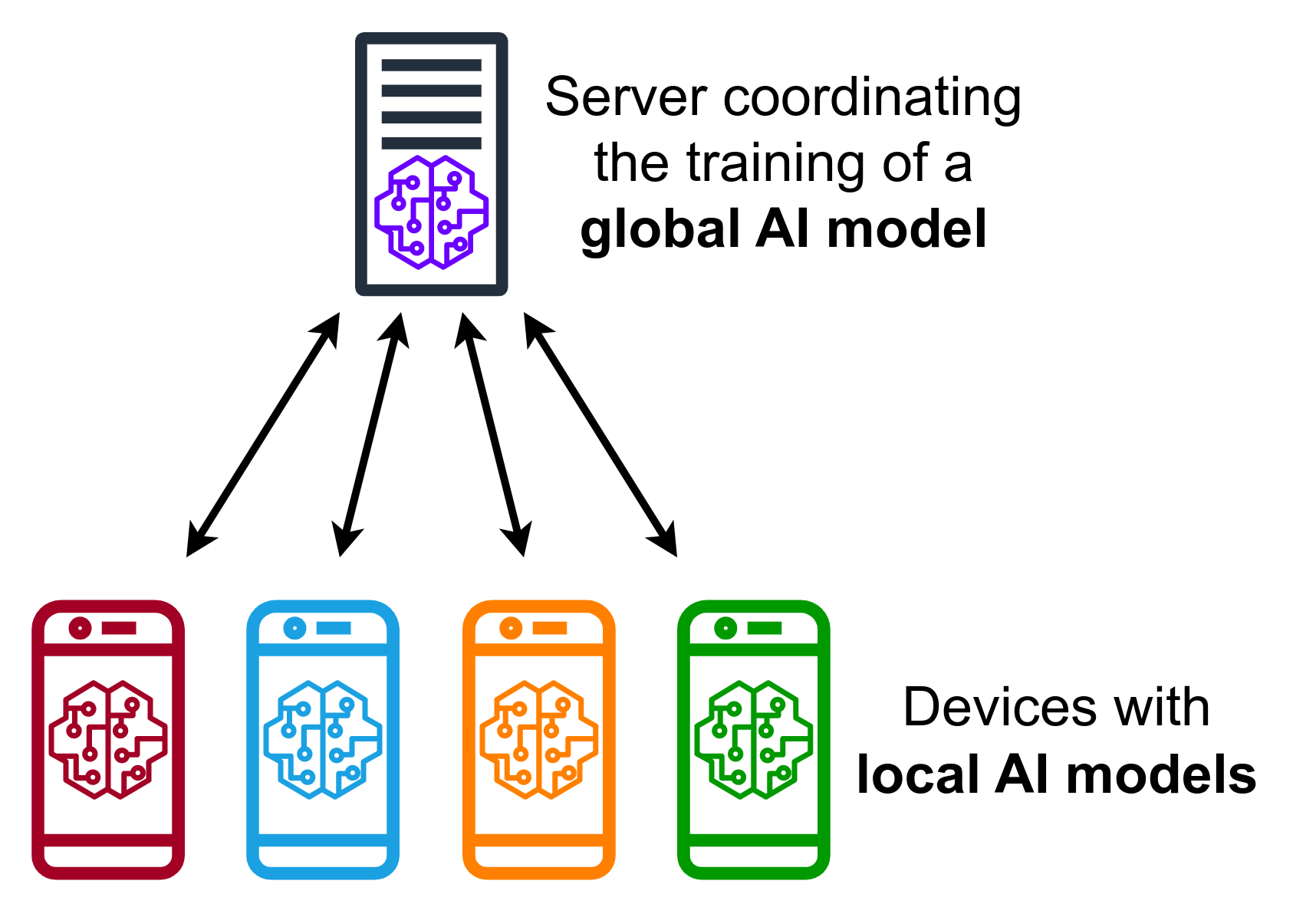

★★★

聯邦學習 (FL, Federated Learning)

核心技術

聯邦學習 是一種分散式的機器學習方法,允許多個參與方在不共享其原始數據的情況下協同訓練模型。每個參與方在本地數據上訓練模型,然後只將模型的更新(而非原始數據)發送到中央伺服器進行聚合。

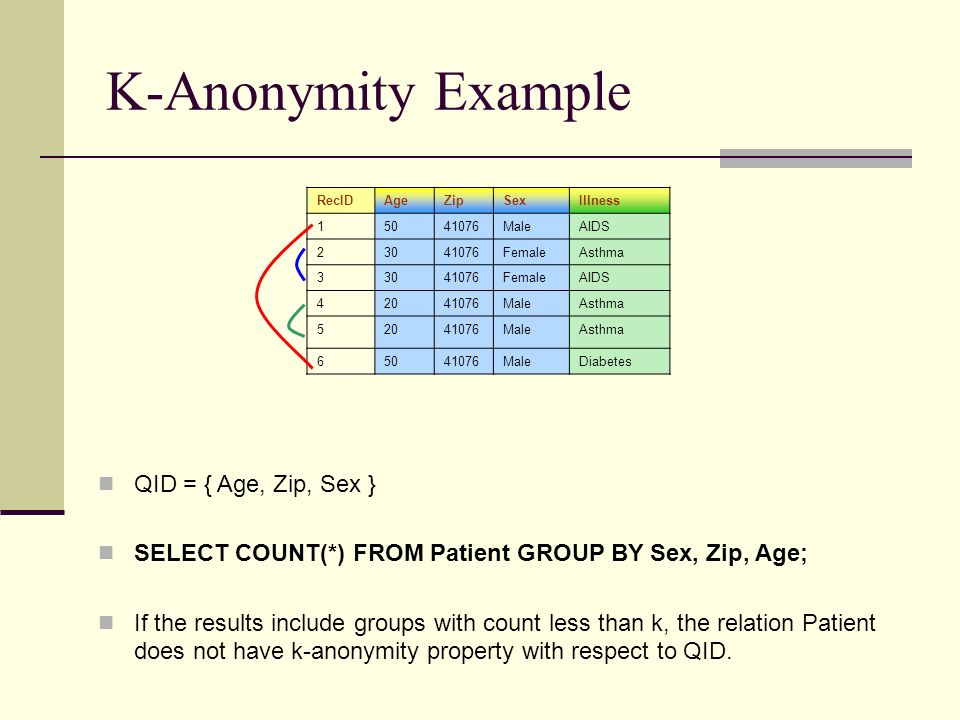

#33

★★

k-匿名 (k-Anonymity)

匿名化技術

k-匿名 是一種數據匿名化技術,要求數據集中的每一筆記錄的準識別符(Quasi-identifiers, 可能間接識別個人的屬性,如郵遞區號、年齡、性別)組合至少與其他 k-1 筆記錄相同。這使得攻擊者無法從 k 筆記錄中唯一識別出特定個體。

#34

★★★★

最小權限原則 (Principle of Least Privilege)

安全實踐

使用者、應用程式或系統只應被授予執行其必要任務所需的最低級別權限。這有助於限制潛在的損害範圍,防止權限濫用或在帳戶被盜用時造成更大損失。

#35

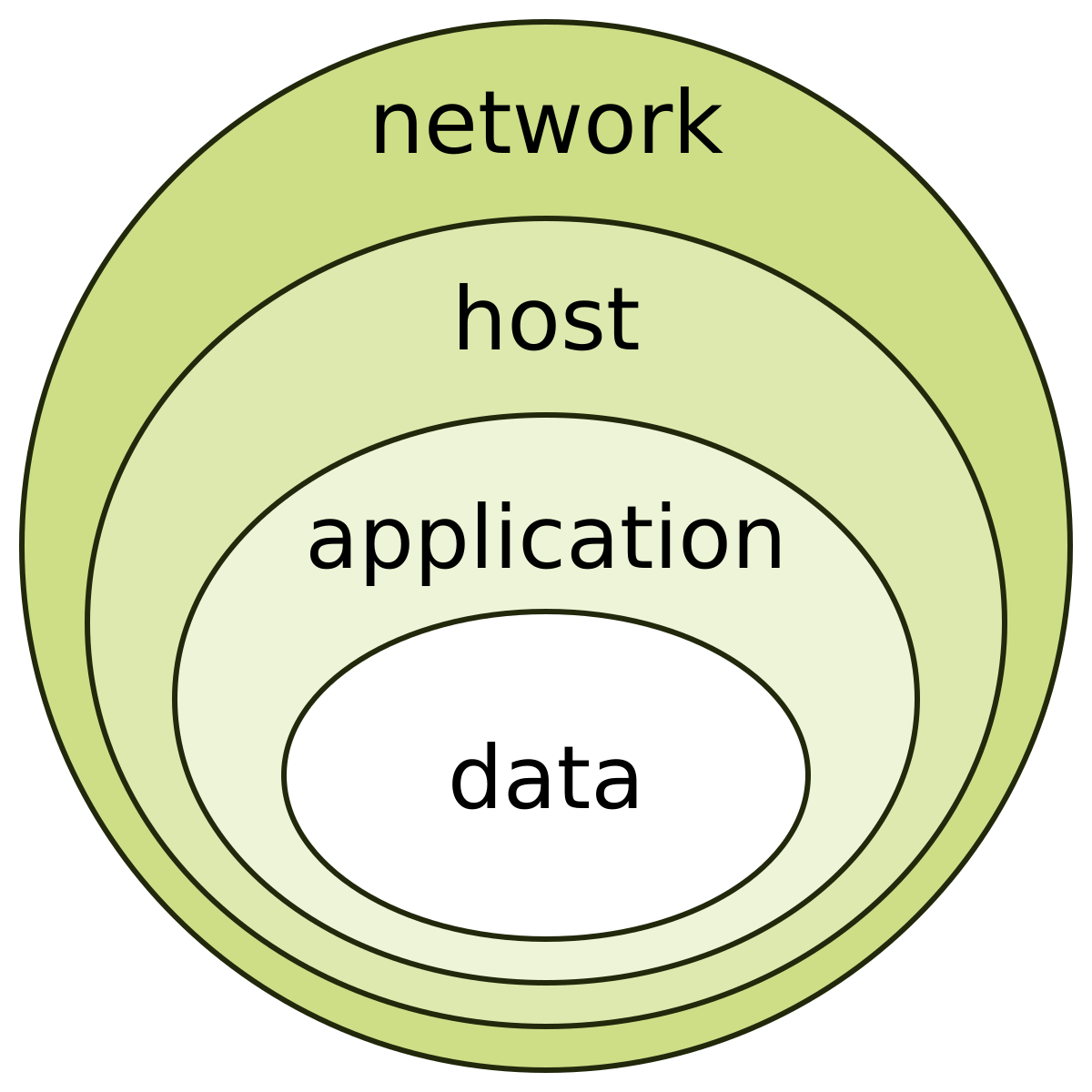

★★★★

縱深防禦 (Defense in Depth)

安全策略

採用多層次、冗餘的安全控制措施來保護資訊系統。即使某一層防禦被突破,其他層次的防禦仍然可以提供保護。這涉及到在網路、主機、應用程式和數據等不同層面部署安全控制。

#36

★★★

安全開發生命週期 (SDL, Secure Development Lifecycle)

安全實踐

將安全考量整合到軟體開發的每個階段,從需求分析、設計、編碼、測試到部署和維護。目標是在開發早期發現並修復安全漏洞,而不是在後期才亡羊補牢。

#37

★★★

定期安全性更新與修補 (Patch Management)

安全實踐

及時安裝作業系統、應用程式和韌體的安全更新和修補程式,以修復已知的安全漏洞,防止被攻擊者利用。建立有效的修補管理流程至關重要。

#38

★★★★

安全意識培訓 (Security Awareness Training)

安全實踐

對員工進行定期的安全意識培訓,使其了解常見的安全威脅(如釣魚郵件、惡意軟體、社交工程)、安全政策和最佳實踐。人是安全鏈中最薄弱的一環,提高人員的安全意識是重要的防禦措施。

#39

★★★

資料備份與還原 (Data Backup and Recovery)

安全實踐

定期備份重要數據,並測試還原程序的可行性。這是確保數據可用性和在發生數據遺失、損壞或勒索軟體攻擊等事件時能夠恢復營運的關鍵措施。

#40

★★★★

安全事件應對計畫 (IRP, Incident Response Plan)

核心要素

制定詳細的計畫,以指導組織在發生安全事件(如數據外洩、系統入侵)時如何應對。計畫應包括:事件偵測、分析、遏制、根除、恢復和事後檢討等階段的步驟、角色與職責、溝通管道等。

#41

★★★

日誌管理與監控 (Log Management and Monitoring)

重要實踐

收集、儲存和分析來自系統、網路和應用程式的日誌,以偵測潛在的安全事件、監控系統活動、協助事件調查和滿足合規要求。使用 SIEM (Security Information and Event Management) 系統可以幫助集中管理和分析日誌。

#42

★★★

安全性稽核 (Security Audit)

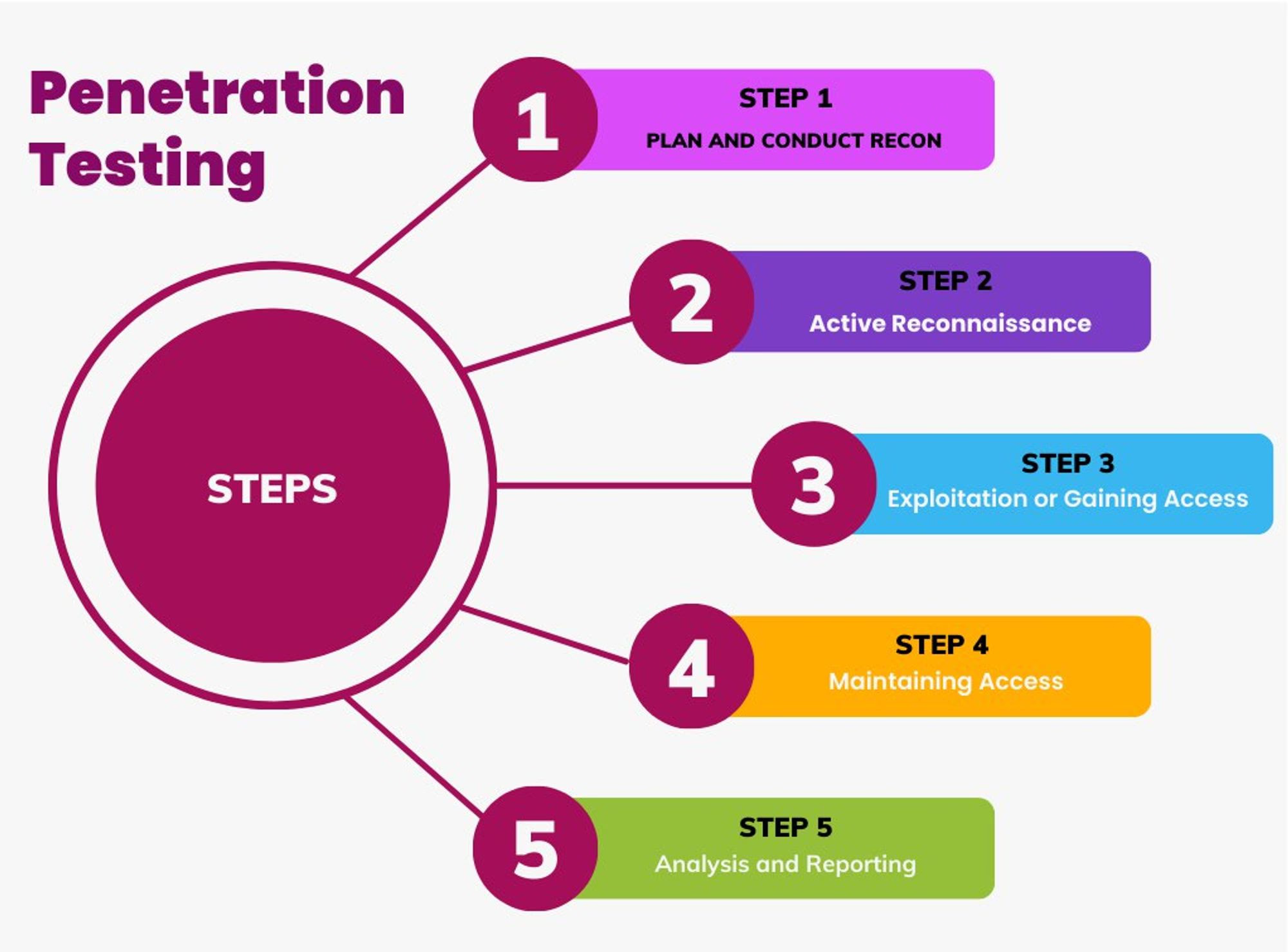

目的與方法

安全性稽核 是對組織的安全控制措施、政策和流程進行獨立、客觀的評估,以驗證其有效性、識別弱點並確保合規性。稽核可以是內部的或外部的,方法包括訪談、文件審查、系統檢查、滲透測試等。

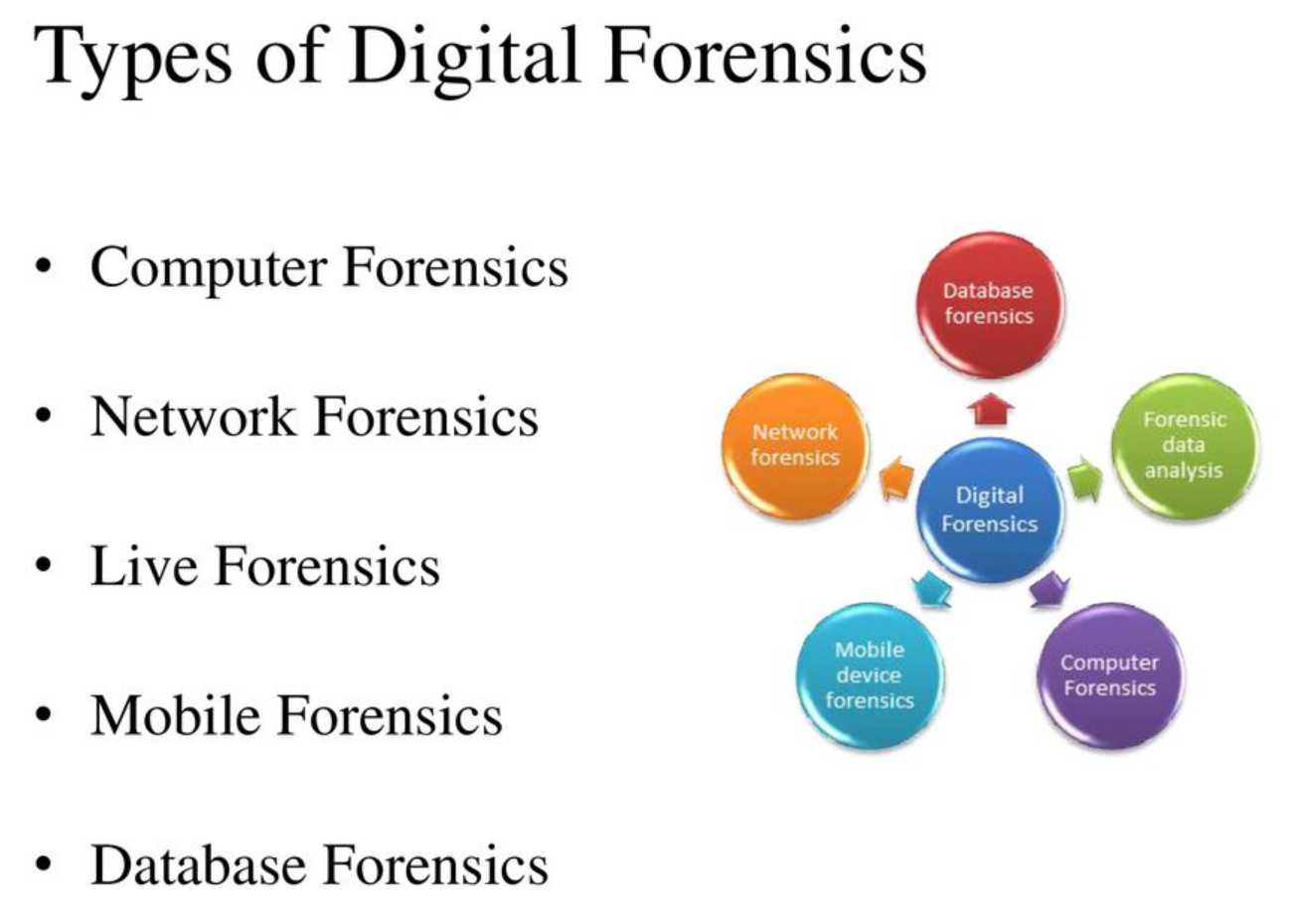

#43

★★

數位鑑識 (Digital Forensics)

概念

在安全事件發生後,收集、保存、分析和呈現數位證據的過程,以確定事件的根本原因、影響範圍和責任歸屬。遵循嚴謹的程序以確保證據的完整性和可採信性。

#44

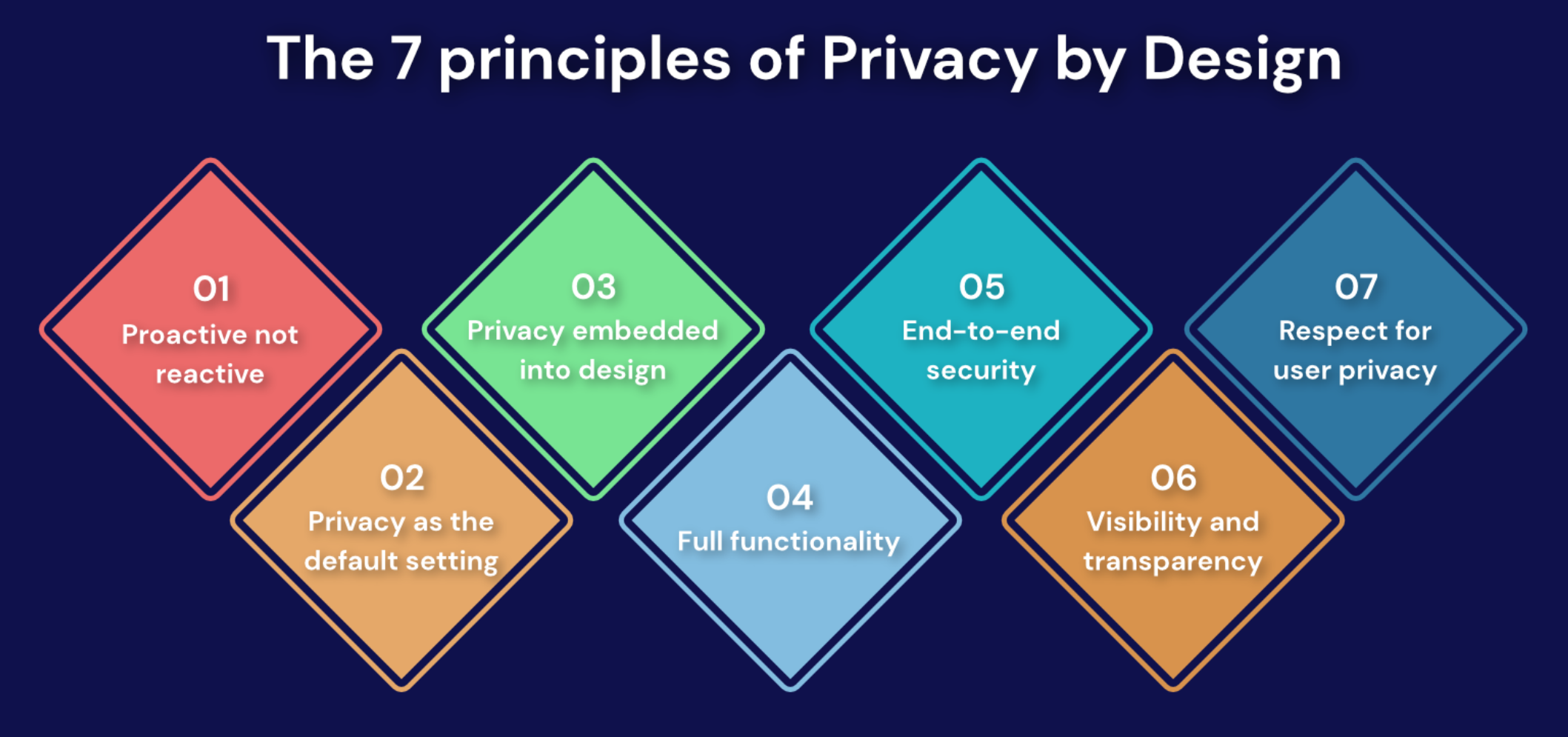

★★★

隱私設計 (PbD, Privacy by Design)

核心理念

一種 proactive (預防性) 的方法,主張在技術、系統和業務流程的設計之初就將隱私保護嵌入其中,而不是作為事後補救措施。強調預防而非補救、預設即隱私、嵌入設計、全功能(正和而非零和)、端到端安全、可見性與透明度、尊重使用者隱私等原則。

#45

★★

常見安全威脅類型

威脅舉例

了解常見的安全威脅有助於採取針對性防禦措施,例如:

- 惡意軟體 (Malware): 病毒、蠕蟲、木馬、勒索軟體等。

- 釣魚攻擊 (Phishing): 誘騙使用者洩露敏感資訊。

- 阻斷服務攻擊 (DoS/DDoS, Denial of Service / Distributed Denial of Service):癱瘓服務使其不可用。

- 中間人攻擊 (MitM, Man-in-the-Middle): 竊聽或篡改通訊。

- 內部威脅 (Insider Threat): 來自組織內部人員的惡意或無意行為。

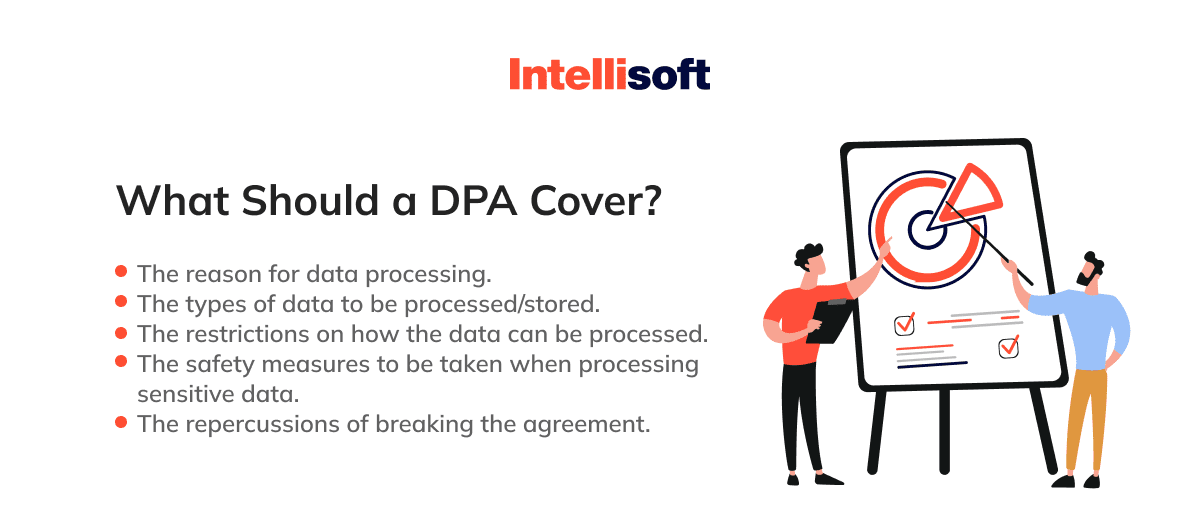

#46

★★

資料處理協議 (DPA, Data Processing Agreement)

合規文件

當資料控制者 (Data Controller) 委託資料處理者 (Data Processor) 處理個人資料時(例如,使用雲端服務),需要簽訂 DPA。這份具有法律約束力的合約明確了雙方在數據保護方面的責任和義務,是 GDPR 等法規下的重要合規要求。

#47

★★★

可信賴AI (Trustworthy AI)

核心概念

與 負責任AI 概念相似,強調 AI 系統應具備合法、合乎道德、穩健可靠等特性。歐盟提出的可信賴AI 框架通常包含七個關鍵要求:人的能動性與監督、技術穩健性與安全性、隱私與數據治理、透明度、多樣性/非歧視/公平性、社會與環境福祉、問責制。

#48

★★

剩餘風險 (Residual Risk)

風險管理概念

指在採取風險處理措施後仍然存在的風險。風險管理旨在將風險降低到可接受的水平,但通常無法完全消除所有風險。理解並管理剩餘風險是持續風險管理的一部分。

#49

★★

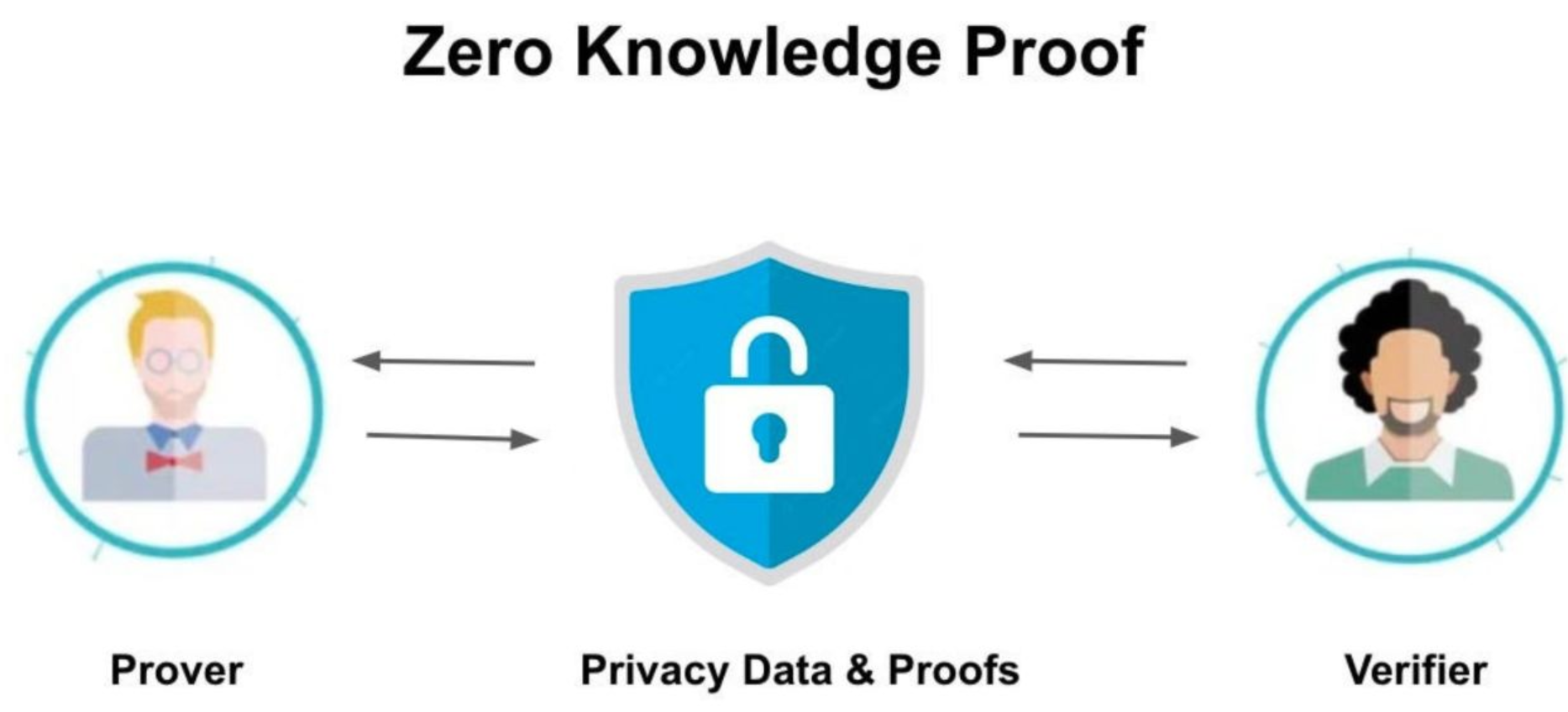

零知識證明 (ZKP, Zero-Knowledge Proof)

隱私技術

一種密碼學技術,允許一方(證明者)向另一方(驗證者)證明某個陳述是真實的,而無需透露除了該陳述是真實之外的任何資訊。可用於在不洩露具體數據內容的情況下驗證某些屬性或計算結果,具有保護隱私的潛力。

#50

★★

滲透測試 (Penetration Testing / Pen Test)

安全測試

一種模擬惡意攻擊者嘗試利用系統漏洞的授權行為,旨在評估系統的安全性並找出可被利用的弱點。是驗證安全控制措施有效性的常用方法。

#51

★★

業務連續性計畫 (BCP, Business Continuity Plan) 與 災難恢復計畫 (DRP, Disaster Recovery Plan)

應對計畫

- BCP:關注在發生中斷事件時維持關鍵業務功能的策略和流程。

- DRP:更側重於IT 系統和基礎設施在災難後的恢復,是 BCP 的一部分。

#52

★★

兒童線上隱私保護 (COPPA)

特定法規

美國的Children's Online Privacy Protection Act (COPPA) 對收集13歲以下兒童線上個人資訊有嚴格的規定,例如要求取得可驗證的父母同意。若 AI 應用涉及兒童用戶,需特別注意相關法規。

#53

★★

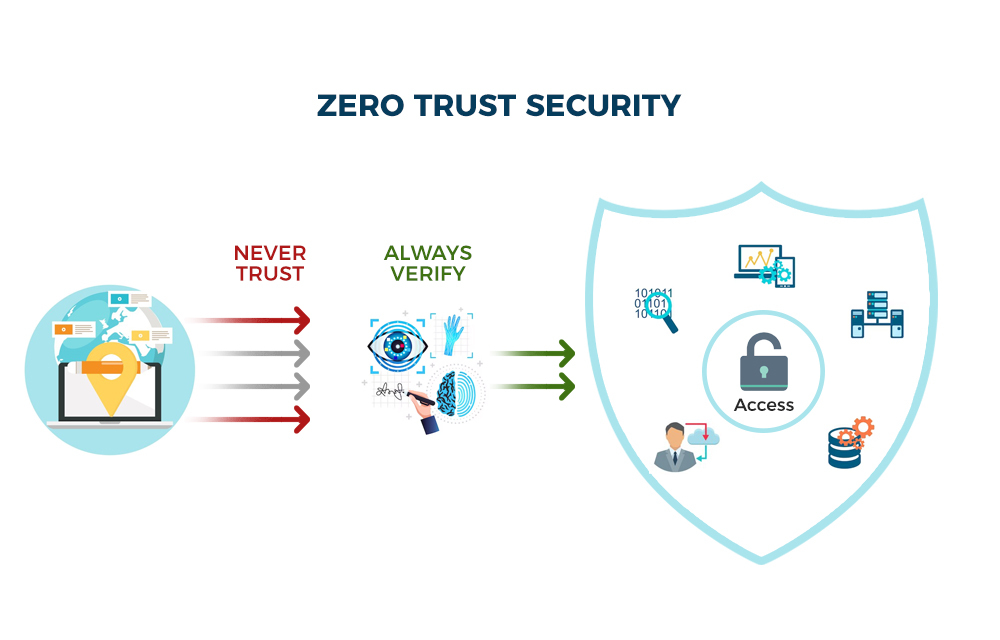

零信任架構 (Zero Trust Architecture)

安全模型

一種安全模型,其核心理念是「從不信任,始終驗證」(Never Trust, Always Verify)。它不假設網路內部是可信的,要求對所有試圖訪問資源的使用者和設備進行嚴格的身份驗證和授權,無論其位於網路內部還是外部。

#54

★★★

行業特定法規 (例如:金融、醫療)

合規考量

除了通用的數據保護法規外,某些行業(如金融、醫療)還有特定的法規要求。例如,金融業需遵守金融監管機構的規定(如台灣金管會的指引),醫療業需遵守醫療資訊保護法規(如美國的 HIPAA)。AI 應用必須符合這些行業特定的合規要求。 (參考 L11102 備註提到的金融業 AI 指引)

#55

★★★

AI倫理委員會 (AI Ethics Committee/Board)

治理機制

一些組織設立內部或外部的 AI 倫理委員會,負責審查和指導組織的 AI 開發和應用,確保其符合倫理原則和社會價值。這是推動 AI 治理和負責任創新的機制之一。

#56

★★★

模型風險管理 (Model Risk Management, MRM)

特定風險管理

特別是在金融服務業,MRM 是一個重要的框架,用於管理因模型錯誤、不當使用或概念不健全而導致的風險。這包括模型的開發、驗證、實施、使用和監控等環節的風險控制,也涵蓋了 AI/ML 模型的風險。

#57

★

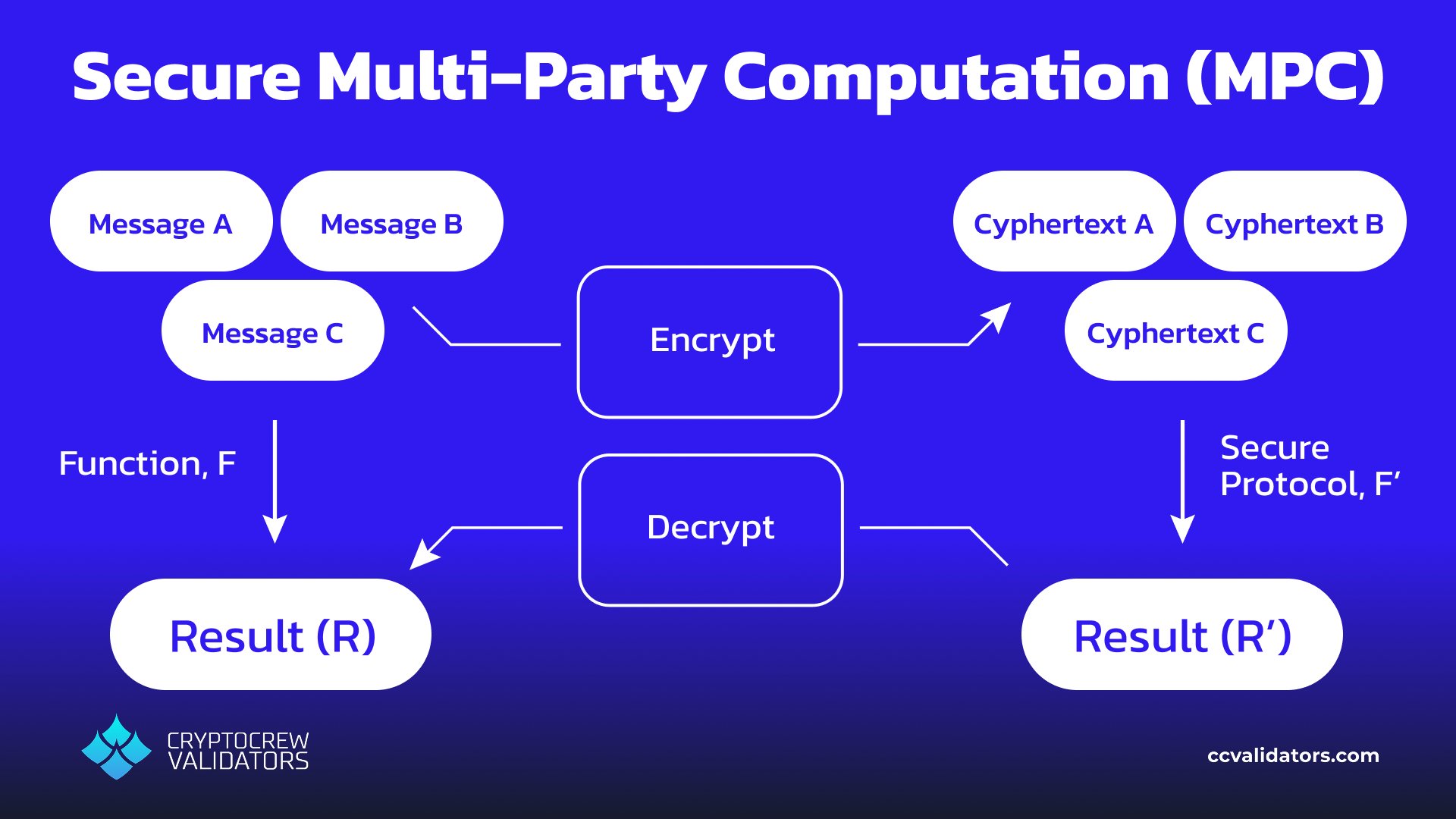

安全多方計算 (SMPC, Secure Multi-Party Computation)

隱私技術

允許多個參與方在不透露各自私有輸入數據的情況下,共同計算一個函數。例如,多個銀行可以在不共享客戶數據的情況下,共同計算某些風險指標。是一種保護輸入數據隱私的技術。

#58

★

靜態應用程式安全測試 (Static Application Security Testing, SAST) 與 動態應用程式安全測試 (Dynamic Application Security Testing, DAST)

安全測試類型

- SAST: 在不運行程式的情況下分析其原始碼或位元組碼,以查找潛在的安全漏洞。

- DAST: 在運行程式時,模擬外部攻擊來測試應用程式的安全性。

#59

★

持續監控 (Continuous Monitoring)

稽核與應對

不僅僅是定期稽核,而是實時或近乎實時地監控系統的安全狀態、合規性和性能,以便及早發現異常和潛在問題,並快速做出反應。

#60

★★

標準與認證 (如 ISO 27001, SOC 2)

合規框架

遵循國際或行業公認的安全標準(如 ISO 27001 資訊安全管理系統標準)或取得相關認證(如 SOC 2 服務組織控制報告),可以證明組織的安全實踐達到一定水準,有助於建立客戶信任和滿足合規要求。

沒有找到符合條件的重點。

↑